Изоляция браузера — это подход к обеспечению безопасности, который защищает пользователей от веб-угроз, отделяя активность просмотра веб-страниц от конечных устройств и корпоративных сетей. Это достигается путем загрузки и проверки кода сайта в изолированной среде до того, как он достигнет браузера пользователя. В этой статье объясняется, как работает изоляция браузера, какие угрозы она смягчает и какова ее роль в постоянно меняющемся ландшафте угроз.

Обзор рынка изоляции браузеров на 2026 год

В 2026 году изоляция браузеров находится на перепутье. Рост фишинга, вредоносной рекламы и веб-атак нулевого дня, в сочетании с гибридной работой и средами, ориентированными на SaaS, сохраняют актуальность изоляции. Однако компромиссы в производительности, неудобства для пользователей и ограниченные возможности управления данными подталкивают организации к более ориентированным на браузеры, контекстно-зависимым моделям безопасности, выходящим за рамки чистой изоляции.

Наиболее часто упускаемый из виду риск безопасности на современном рабочем месте

Одна из наиболее игнорируемых угроз безопасности компании — это расходы сотрудников. 40% времени бодрствования делает. Поскольку организации пользуются преимуществами все более гибридной рабочей силы, слишком многие из них допустили этот ключевой надзор за тем, как пользователи и сотрудники взаимодействуют с внешними системами. Просмотр веб-страниц сопряжен со значительным риском, который часто игнорируется.

При посещении веб-страницы или приложения браузер вашего устройства загружает код с удаленного сервера. С точки зрения нулевого доверия предположение о легитимности этого сервера вызывает серьезные опасения. Традиционная защита браузера, такая как Безопасные веб-шлюзы (SWG) сосредоточен на попытке проверить веб-страницу с помощью заранее составленного списка подозрительных ссылок; этот бесконтекстный подход препятствовал искренним запросам и часто полностью пропускал новые атаки.

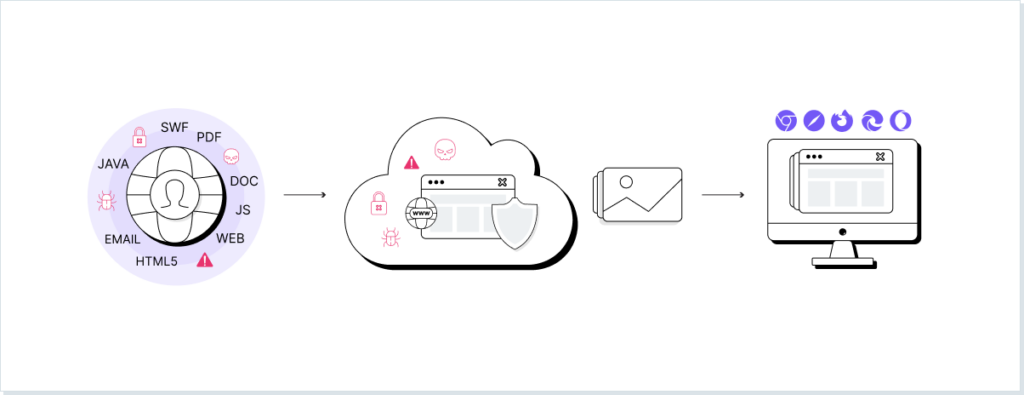

Десять лет назад такие методы, как изоляция удаленного браузера были представлены как следующее поколение защиты браузера. Удаленная изоляция браузера загружает и проверяет код сайта до того, как он достигнет браузера. Предлагая более контекстную защиту, этот подход физически изолирует устройство от жестко запрограммированных угроз.

Ниже мы более подробно рассмотрим угрозы, от которых защищает изоляция браузера, и почему организации ее используют. Мы спрашиваем, обеспечивает ли он адекватную защиту в развивающемся ландшафте угроз, который требует бесперебойной, общеорганизационной безопасности, и рассматриваем более современные и эффективные технологии безопасности, чтобы противостоять рискам просмотра.

От каких угроз защищает изоляция браузера?

Изоляция браузера защищает от непредвиденных событий безопасности. Ниже приведены 6 основных уязвимостей, с которыми сталкиваются незащищенные конечные пользователи:

- Вредоносная реклама. Эта атака сосредоточена вокруг законных рекламных сетей. Для настоящих операторов сайта – и их стороннего рекламного менеджера – эти объявления выглядят совершенно нормально. Однако злоумышленники, разместившие эту рекламу, включили в нее несколько строк вредоносного кода. Когда незащищенный браузер загружает зараженную страницу (которой может быть любая реклама на любом сайте), на ваше устройство загружается единственная инструкция, подключающая его к командному серверу преступника. Отсюда сервер C2 может быстро и незаметно загрузить что угодно в фоновом режиме.

- Попутные загрузки. Эта широкая категория атак описывает процесс скрытой установки вредоносного ПО. Независимо от того, загружаете ли вы веб-страницу с неисправленной уязвимостью браузера или устанавливаете подлинное программное обеспечение с вредоносным ПО, встроенным в загрузчик, попутные загрузки используют любую малейшую оплошность.

- Перенаправление атак. Когда электронное письмо с рекламой крупных скидок на какой-либо бренд попадает в чей-то почтовый ящик, пользователь, заботящийся о безопасности, наводит указатель мыши на ссылку, чтобы проверить ее достоверность. Увидев URL-адрес, начинающийся с адреса собственного сайта бренда, они полагают, что все в порядке. Однако URL-адреса перенаправления позволяют переправить сайт злоумышленника на адрес, который на первый взгляд кажется законным. Этот метод был обнаружен почти в 7,000 фишинговых электронных письмах, замаскированных под American Express и Snapchat, за три месяца с мая по июль 3 года.

- Клик-джекинг. Классическая уязвимость, позволяющая обмануть пользователя и заставить его щелкнуть любую непреднамеренную ссылку. Поддельных кнопок «загрузить» и «закрыть рекламу» предостаточно, которые обманом заставляют пользователей получать фальшивый доход от рекламы и даже инициируют загрузку вредоносного ПО.

- Браузерные атаки на пути. Находясь между сервером сайта и вашим собственным браузером, злоумышленник на пути может украсть ваши файлы cookie или использовать HTTP-соединение для сбора учетных данных для входа и даже изменить веб-контент, который вы просматриваете.

- Межсайтовый скриптинг: Это означает, что злоумышленник внедряет код в законный веб-сайт; полезная нагрузка которого удаляется, когда жертва загружает веб-сайт. Подобно атаке с перенаправлением, некоторые межсайтовые сценарии добавляют вредоносный код в конец доверенного URL-адреса. Когда веб-браузер жертвы загружает это, злоумышленник может украсть учетные данные для входа и многое другое.

Как работает изоляция браузера?

Технология изоляции браузера отделяет веб-страницы от собственного браузера пользователя. Это может принимать различные формы (см. типы изоляции браузера ниже), но все они основаны на одной и той же общей предпосылке. Во-первых, деятельность веб-пользователя в Интернете осуществляется в изолированной обстановке. Это может быть сервер, контролируемый и обслуживаемый поставщиком облачных услуг, или «песочница» на собственном компьютере конечного пользователя. Оттуда поведение просмотра передается обратно на устройство пользователя, как и запрошенные им веб-страницы (или их имитации). Когда пользователь отправляет форму, запрашивает загрузку или нажимает ссылку, запрос сначала передается в этот изолированный контейнер, где он выполняется и оценивается на наличие вредоносного ПО.

Например, пользователь зашел на невинный на вид сайт, содержащий информацию о предстоящем отраслевом событии. Однако им неизвестно, что кампания по вредоносной рекламе нацелена именно на эту страницу. В то время как незащищенный пользователь рискует получить автоматическую загрузку вредоносного ПО, изолированный контейнер защищает пользователя от любой попытки отправить его на неизвестный сервер управления и контроля, полностью блокируя атаку. Этот сервер или песочница работает непостоянно, сбрасываясь или удаляясь всякий раз, когда пользователь закрывает сеанс или время ожидания браузера истекает. Это сводит к нулю риск межсайтового скриптинга и других атак на основе JavaScript, избавляя их от беспокойства отдельных сотрудников и помогая изолировать веб-браузеры от более широкой поверхности атак компании.

Почему организации используют изоляцию браузера?

Недавнее исследование Gartner показало, что 82% ведущих респондентов отрасли во всех отраслях финансов, HR и юриспруденции продолжит поддерживать удаленную работу. Поскольку традиционная защита периметра теперь разбросана по сотням различных помещений, растущие затраты на утечку данных доказывают необходимость более качественной удаленной защиты.

Традиционный вариант защиты от вредоносных программ, распространяемых через Интернет, включает в себя такие инструменты, как безопасный веб-шлюз (SWG). Это решение сетевой безопасности действует как прокси-сервер между конечным пользователем и страницей, к которой он пытается подключиться. К сожалению, SWG не могут динамически идентифицировать вредоносные страницы и, следовательно, защищать от них в режиме реального времени. Многие веб-прокси и подобные инструменты страдают от слепоты контекста сеанса просмотра, при этом упуская мелкие детали между подлинными веб-адресами и вредоносными экземплярами. Широкий спектр используемых подходов привел к тому, что решения для веб-браузеров начали страдать от раздувания технологического стека. Более того, эти сложные подходы все равно могут пропустить эксплойты нулевого дня, одновременно блокируя доступ пользователей к сайтам и тем самым снижая производительность.

Изоляция веб-браузера дистанцирует внутренние сети от любых угроз. Это способствует как производительности сотрудников, так и их безопасности.

Типы изоляции браузера

Существует три широкие категории методов изоляции браузера.

№1. Удаленная изоляция браузера

Удаленная изоляция браузера основана на потоковой передаче поведения конечного пользователя в Интернете на изолированный облачный сервер. Существует три различных формы удаленной изоляции, каждая из которых отправляет контент на устройство пользователя в разных формах. Первый — метод «проталкивания пикселей». При этом облачный сервер загружает код веб-страницы, одновременно передавая видео или последовательные изображения действий пользователя в Интернете на устройство конечного пользователя.

С другой стороны, при переписывании DOM сервер загружает веб-страницу, а затем активно переписывает ее, чтобы удалить любой вредоносный HTML или JavaScript. После объявления контента он отправляется на устройство конечного пользователя для второй загрузки браузером и отображения.

Последний метод включает в себя аналогичный процесс, при котором веб-страница загружается удаленно, но содержимое не сильно переписывается. Вместо этого пользователь получает представление веб-страницы в формате векторной графики после выполнения всего кода.

По сути, изоляция удаленного браузера почти всегда приводит к задержкам в процессе просмотра.

№2. Локальная изоляция браузера

Локальная изоляция браузера работает аналогично удаленной изоляции браузера. Однако, чтобы сократить задержку, удаленный облачный сервер заменяется сервером, размещенным во внутренней сети организации.

Изоляция веб-браузера почти всегда должна происходить внутри существующих процедур брандмауэра организации, а не за ее пределами, как это происходит в процессе удаленной изоляции. Этот метод может хорошо работать для организаций с самым высоким уровнем конфиденциальности, но не так хорошо применим к удаленным сотрудникам из-за дорогостоящих требований к оборудованию локальных серверов. Более того, хотя пользователи могут быть уверены в том, что их просмотр не будет подвергать риску отдельные устройства, существует риск того, что внутренняя сеть подвергнется особенно опасной угрозе со стороны общедоступного Интернета.

№3. Изоляция браузера на стороне клиента

Изоляция браузера на стороне клиента кардинально отличается от изоляции удаленного браузера. Работая в соответствии с тем же принципом виртуализации браузера, он не полагается на внешний сервер, а вместо этого работает на самом устройстве пользователя. Аспект изоляции возникает благодаря одному из двух методов: виртуализации или песочнице.

Виртуализация описывает процесс разделения одного компьютера на несколько отдельных виртуальных машин. Чуть ниже операционной системы компьютера находится гипервизор, который можно использовать для разделения ресурсов оборудования между хост-устройством и любыми гостевыми системами. То, что происходит в одной виртуальной машине, теоретически должно быть изолировано именно от этого. Используя одну виртуальную машину для загрузки веб-страниц, главный компьютер защищен от наиболее распространенных угроз веб-браузера.

Песочница имеет некоторое сходство с виртуализацией: она предлагает автономную виртуальную среду, в которой можно запускать приложения. Однако создания полностью отдельной системы не происходит. Вместо этого песочница — это контейнер, который можно разместить вокруг приложения, работающего в операционной системе. Ключевым преимуществом этого является то, что каждый раз, когда песочница закрывается, все события остаются несохраненными и, следовательно, отбрасываются.

Следующее поколение безопасности браузеров начинается с LayerX

Изоляция браузера не работает на полной безопасности, которую он когда-то обещал. Значительное влияние решения на удобство работы пользователей привело к его спорадическому использованию: организации пытаются полагаться на фрагментарную защиту, поскольку сотрудники просто выбирают менее обременительный браузер.

Альтернативы тоже не намного лучше: брокеры безопасности доступа к облаку (CASB) уже давно являются отраслевым решением проблемы уязвимости браузера. Однако соблюдение политики, обеспечиваемой CASB, применяется только к приложениям, находящимся под санкциями, и сильно зависит от API каждого приложения. Их требования к интеграции помогли создать сложную, дорогостоящую и менее эффективную форму управления безопасностью.

LayerX — первое решение, в котором приоритет отдается простоте. Он единообразно обеспечивает все возможности удаленной изоляции браузера, позволяя в режиме реального времени управлять использованием Интернета, защищать от фишинга и вредоносного ПО, не мешая при этом вашим сотрудникам. Откажитесь от крупномасштабных изменений в инфраструктуре: решение LayerX полностью соответствует потребностям безопасности вашей организации, а не наоборот.