¿Qué es SASE? | Secure access service edge

La arquitectura de borde de servicio de acceso seguro (SASE) es un modelo de TI que combina servicios de seguridad y de red en una plataforma en la nube.

Metas de aprendizaje

Después de leer este artículo podrás:

- Definir el modelo de borde de servicio de acceso seguro (SASE)

- Más información sobre por qué SASE es importante y cómo beneficia a las organizaciones

- Más información sobre los componentes tecnológicos de una plataforma SASE

- Comprende cómo SASE se compara con otros enfoques de red, incluso SASE de proveedor único frente a SASE de proveedor dual

Contenido relacionado

Seguridad Zero Trust

Control de acceso

Puerta de enlace web segura

¿Qué es la red como servicio (NaaS)?

VPN

¿Quieres saber más?

Suscríbete a theNET, el resumen mensual de Cloudflare sobre las ideas más populares de Internet.

Copiar el enlace del artículo

¿Qué es el perímetro de servicio de acceso seguro (SASE)?

El perímetro de servicio de acceso seguro (SASE) es un modelo de arquitectura que unifica la conectividad de la red con las funciones de seguridad de la red en una única plataforma basada en la nube. A diferencia de las redes empresariales tradicionales, el enfoque moderno de SASE sitúa los controles de red en el perímetro de la nube en lugar de hacerlo en el centro de datos de la empresa. Esto permite a las empresas brindar un acceso más sencillo, seguro y uniforme de cualquier usuario a cualquier aplicación, independientemente de su ubicación.

En otras palabras, SASE ofrece a las organizaciones una forma simplificada de gestionar de manera conjunta infraestructuras que antes no estaban conectadas (redes y control de acceso).

Las plataformas SASE combinan la conectividad de red con varios servicios de seguridad Zero Trust que utilizan el principio de privilegio mínimo. Con Zero Trust, los usuarios que se autentican correctamente solo tienen acceso a los recursos y las aplicaciones que necesitan para su rol.

SASE crea una red corporativa unificada basada en servicios en la nube que funcionan a través de Internet. Esto permite que las organizaciones dejen de gestionar muchas capas de arquitectura y soluciones puntuales diferentes.

¿Por qué es importante SASE ?

Una arquitectura SASE es más eficaz que la seguridad informática tradicional para conectar y proteger a los usuarios de las organizaciones modernas.

En el modelo "tradicional" (es decir, una arquitectura de seguridad perimetral), la infraestructura informática de una organización es bastante homogénea y está protegida por un firewall. Para acceder a los recursos de la red, los empleados que no están en la oficina (o los contratistas y terceros) se conectan a la red a través de una red privada virtual (VPN) y un firewall, o utilizan otra ruta de red a través de una dirección IP pública. De este modo, cualquiera dentro del "perímetro" de la red también tiene acceso a las aplicaciones y a los datos en esa red.

Sin embargo, con mayor cantidad de aplicaciones y datos en la nube, ahora es más riesgoso y complejo gestionar la seguridad de la red con este método. Por ejemplo, la seguridad tradicional tiene dificultades para seguir el ritmo de las siguientes tendencias:

- Más usuarios móviles: muchas organizaciones han adoptado el trabajo remoto e híbrido, y apoyan el uso de dispositivos no gestionados (no controlados por la empresa). Por lo tanto, más personas –y las aplicaciones que necesitan para trabajar– se encuentran fuera de la empresa.

- Adopción acelerada de los servicios en la nube: las organizaciones han migrado más aplicaciones, datos e infraestructura de los centros de datos locales a entornos de nube privada o pública. La IA generativa y otras iniciativas de transformación digital también han aumentado las implementaciones en la nube.

- Superficies de ataque cada vez mayores: todos los sistemas digitales tienen áreas que los atacantes pueden utilizar como puntos de entrada. Más puntos de entrada significan más vectores de ataque potenciales, lo que a su vez, ha aumentado el riesgo de movimiento lateral.

- Complejidad operativa: con el auge del trabajo híbrido y la implementación de aplicaciones, principalmente a través de la nube, los requisitos de las redes han cambiado. Esto ha hecho que la administración se vuelva más compleja y ha aumentado la inconsistencia en la aplicación de los controles de seguridad.

- Mayores costos relacionados con la red: con las redes tradicionales, se deben proveer y comprar más equipos (firewalls, enrutadores y conmutadores) para brindar soporte a cada región. La necesidad de más equipos también aumenta los costos de suscripción y de ancho de banda.

- Regulaciones de privacidad de datos y cumplimiento normativo: para las organizaciones puede resultar difícil cumplir con las normas, las certificaciones y los requisitos regulatorios más recientes de privacidad de datos y cumplimiento normativo. Las leyes de protección de datos varían mucho entre países e incluso entre sectores, y han seguido evolucionando con la proliferación de la IA generativa.

La arquitectura SASE es más adecuada para abordar este tipo de desafíos. Además, ofrece una conectividad segura, rápida y confiable para los usuarios, el lugar de trabajo y las cargas de trabajo. En lugar de desarrollar y operar únicamente sus propias redes, las organizaciones pueden confiar en los servicios distribuidos nativos de la nube para simplificar la gestión de la seguridad y la conectividad.

Las 5 principales ventajas de SASE

La integración de las funciones de seguridad y red como servicio con una arquitectura SASE ofrece varios beneficios:

- Reducción del riesgo cibernético: la arquitectura SASE funciona en gran medida con el modelo de seguridad Zero Trust, que no otorga acceso a las aplicaciones ni a los datos hasta que verifique la identidad, incluso si los que solicitan acceso están dentro del perímetro de red. La seguridad Zero Trust no solo tiene en cuenta la identidad, sino también la geolocalización, el estado del dispositivo, los estándares de seguridad empresarial y una evaluación constante del riesgo y de la confianza en función de otras señales contextuales. Los usuarios solo acceden a los recursos que están explícitamente permitidos. Esto evita que las amenazas se propaguen en la red, lo que reduce el riesgo de movimiento lateral.

- Reducción de costos: el hardware de seguridad, como los firewalls de red y las cajas de puerta de enlace web segura (SWG), incurre en costos que superan el precio de etiqueta. La instalación, las garantías, las reparaciones y la gestión de revisiones requieren otros gastos y recursos informáticos. La eliminación de esos costos al migrar la seguridad de la red a la nube permite reducir el costo total de propiedad.

- Menor complejidad: la arquitectura SASE simplifica las operaciones informáticas, ya que elimina la necesidad de múltiples herramientas de red y seguridad aisladas. Optimiza la gestión con políticas centralizadas y supervisión en todas las ubicaciones, usuarios, dispositivos y aplicaciones desde una única interfaz. Por ejemplo, una arquitectura SASE simplifica el cumplimiento normativo, ya que ofrece herramientas de visibilidad y automatización para que las organizaciones configuren de manera más eficiente los ajustes de seguridad necesarios para cumplir con diversas normativas.

- Protección uniforme de datos: una plataforma SASE integra la visibilidad y los controles de los datos en aplicaciones web, SaaS y privadas de una manera unificada para garantizar la aplicación sistemática de las políticas de protección de datos. Por ejemplo, los servicios SASE que protegen el acceso a datos confidenciales, evitan las fugas de datos, gestionan los riesgos de las aplicaciones en la nube y protegen la navegación web ayudan a las organizaciones a cumplir los requisitos normativos. La arquitectura SASE refuerza aún más la seguridad y simplifica el cumplimiento normativo, ya que admite el registro centralizado, el cifrado, la mitigación de amenazas en tiempo real y mucho más.

- Experiencia del usuario mejorada: una conectividad a Internet más confiable mejora la productividad. Con la arquitectura SASE, las optimizaciones de enrutamiento de red mejoran el rendimiento y reducen la latencia, ya que procesan el tráfico lo más cerca posible del usuario. Además, la arquitectura SASE ayuda a los equipos de TI a automatizar más flujos de trabajo y a dedicar menos tiempo a responder los incidentes relacionados con el acceso.

Componentes típicos de la tecnología de SASE

Una plataforma SASE suele contener estos componentes tecnológicos básicos:

- La principal tecnología que permite que Zero Trust proteja el acceso es Acceso a la red Zero Trust (ZTNA). El acceso a la red Zero Trust (ZTNA) brinda acceso sencillo y seguro entre usuarios y aplicaciones, en cualquier dispositivo y en cualquier lugar, ya que comprueba continuamente el contexto detallado, como la identidad y el estado del dispositivo, recurso por recurso.

- Una puerta de enlace web segura (SWG) evita las amenazas y protege los datos filtrando el contenido del tráfico web no deseado y bloqueando los comportamientos de riesgo o no autorizados en línea. Las SWG pueden filtrar el tráfico web desde cualquier lugar, por lo tanto, son ideales para los equipos de trabajo híbridos.

- El uso de la nube y de las aplicaciones SaaS dificulta garantizar la privacidad y la seguridad de los datos. Un agente de seguridad de acceso a la nube (CASB) es una solución a este desafío: un CASB ofrece controles de seguridad de datos (y visibilidad) de los servicios y aplicaciones alojados en la nube de una organización. Y, para evitar el robo o la destrucción de datos sin permiso, las tecnologías de prevención de pérdida de datos (DLP) detectan la presencia de datos confidenciales en aplicaciones web, SaaS y privadas. Combinadas con una SWG, las soluciones DLP pueden analizar los datos en tránsito (p. ej. archivos cargados o descargados, mensajes de chat, formularios). Combinadas con un CASB, las soluciones DLP pueden analizar los datos en reposo.

- En una arquitectura SASE , las organizaciones adoptan una red de área amplia definida por software (SD- WAN) o una WAN como servicio (WANaaS) para conectar y escalar operaciones (p. ej., oficinas, tiendas minoristas, centros de datos) a grandes distancias. SD- WAN y WANaaS utilizan diferentes enfoques:

- La tecnología SD-WAN utiliza software en las sedes de las empresas y un controlador centralizado para superar algunas de las limitaciones de las arquitecturas WAN tradicionales, simplificando las operaciones y las decisiones de direccionamiento del tráfico.

- WANaaS se basa en las ventajas de SD-WAN adoptando un enfoque de "sucursal ligera, nube pesada" que despliega el mínimo hardware necesario dentro de las ubicaciones físicas y utiliza conectividad a Internet de bajo coste para llegar a la ubicación de "borde de servicio" más cercana. Esto puede reducir los costes totales, ofrecer una seguridad más integrada, mejorar el rendimiento de la milla intermedia y servir mejor a la infraestructura de la nube.

- Un firewall de última generación (NGFW) inspecciona los datos en un nivel más profundo que un firewall tradicional. Los NGFW pueden ofrecer conocimientos y control de la aplicación, prevención de intrusiones e información sobre amenazas, lo que les permite identificar y bloquear amenazas que pueden estar ocultas en el tráfico de apariencia normal. Los NGFW que pueden implementarse en la nube se denominan firewall en la nube o firewall como servicio(FWaaS).

- El aislamiento remoto del navegador (RBI)aplica el principio Zero Trust a la navegación web al suponer que no se debe confiar en ningún código del sitio web para que se ejecute de forma predeterminada. El aislamiento remoto del navegador (RBI) carga las páginas web y ejecuta cualquier código asociado en la nube, lejos de los dispositivos locales de los usuarios. Esta separación ayuda a evitar las descargas de malware, minimiza el riesgo de vulnerabilidades zero-day en el navegador y protege contra otras amenazas transmitidas por el navegador. El aislamiento remoto del navegador (RBI) también puede aplicar controles de protección de datos a los recursos basados en el navegador, lo que resulta útil para proteger el acceso a dispositivos no gestionados.

- La gestión centralizada que se integra en todos los servicios permite a los administradores definir políticas, que luego se aplican en todos los servicios conectados.

En función de las capacidades del proveedor, las plataformas SASE también pueden incluir:

- Seguridad del correo electrónico en la nube

- Seguridad de la capa de aplicación

- Seguridad DNS

- Puntuación de riesgo adaptable continuo

- Supervisión de la experiencia digital (DEM)

- Red de distribución de contenido (CDN)

- Otras funciones de red avanzadas

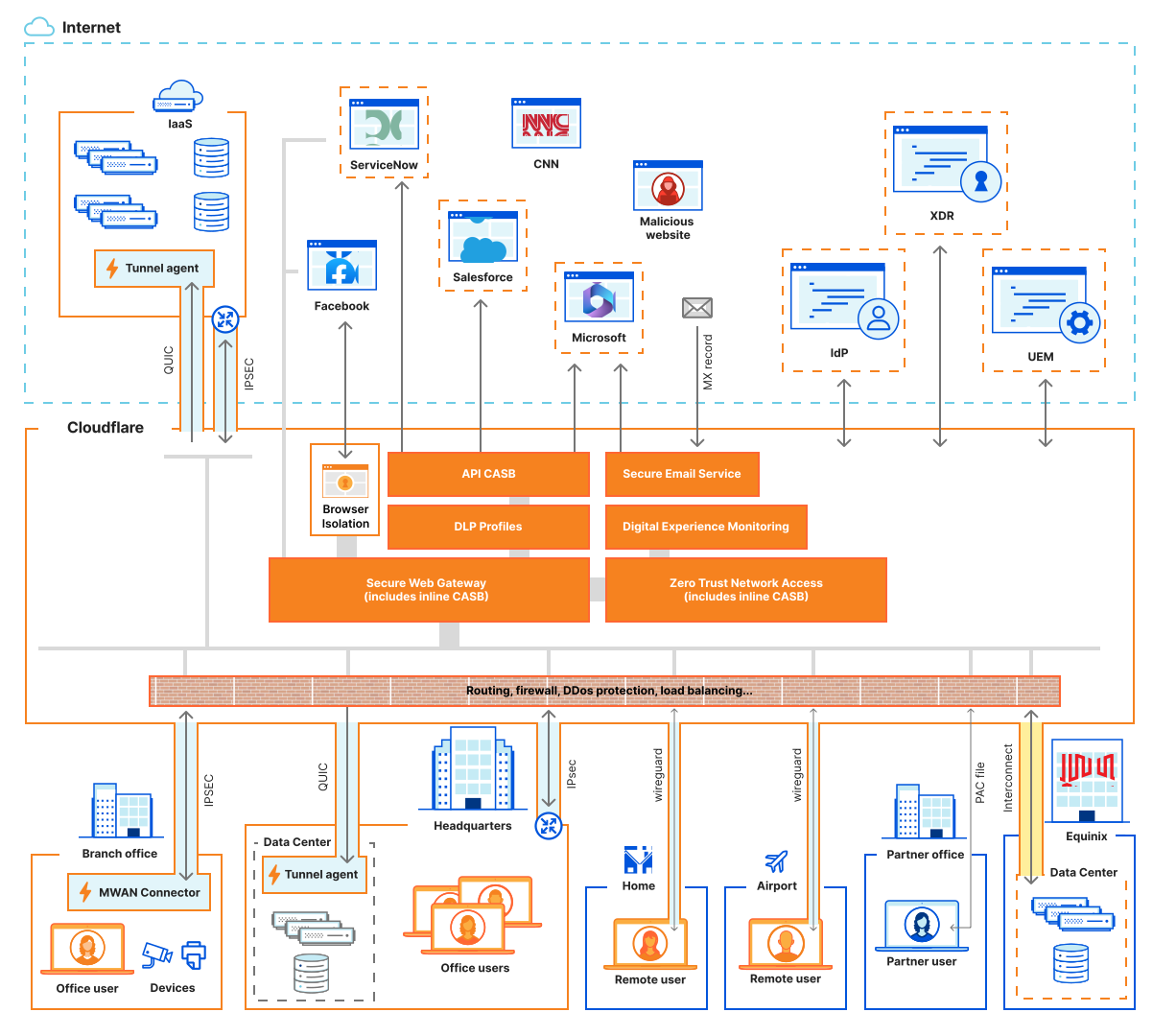

El siguiente diagrama explica cómo una plataforma SASE puede combinar todas estas funciones para ofrecer una conectividad segura a todas las aplicaciones, servicios y redes privadas, y también garantizar a los usuarios la seguridad del acceso a Internet.

Ejemplos de uso de SASE

La implementación de SASE suele ser progresiva (durante meses o incluso años). Los planes de implementación varían mucho y dependen de factores exclusivos, como:

- Una estrategia de crecimiento a corto y largo plazo de una organización

- Qué funciones y aplicaciones corren mayor riesgo de sufrir ciberataques

- Flexibilidad y apertura al cambio de los equipos individuales

- Velocidad, complejidad y costos de la migración

Como la situación de cada organización es diferente, no existe un único enfoque para implementar la arquitectura SASE. Sin embargo, los casos de uso para habilitar la arquitectura SASE suelen incluirse en estas cinco prioridades informáticas:

1. Adopción de Zero Trust

La aplicación de los principios Zero Trust (como principio más amplio de la experiencia con la arquitectura SASE), comenzando con el acceso a la red Zero Trust, permite casos de uso como:

- El reemplazo de las VPN de riesgo y otras soluciones de seguridad tradicionales basadas en hardware

- La simplificación del acceso de terceros y BYOD

- La mitigación de los ataques de ransomware

- La limitación de la exposición de datos en las aplicaciones SaaS y el almacenamiento en la nube

2. Protección de la superficie de ataque

Una arquitectura SASE admite un enfoque de "teletrabajo" con visibilidad constante y protección contra amenazas tanto dentro como fuera de la red. Casos de uso de ejemplo:

- La detención del phishing en el correo electrónico, las redes sociales, las aplicaciones de colaboración y otros canales

- Protección de la conectividad para trabajadores remotos

- La protección y optimización del tráfico a cualquier nube o destino de Internet

- Protección de las redes de área amplia (WAN)

3. Modernización de la red

En lugar de mantener redes corporativas heredadas, las organizaciones pueden aprovechar los servicios de arquitectura SASE distribuidos y nativos de la nube. Esto permite casos de uso como:

- Simplifica la conectividad de las sucursales en comparación con MPLS y SD-WAN tradicional

- Migración de la seguridad DMZ a la nube

- Eliminación del exceso de confianza en la red de área local (LAN)

- Reducción del riesgo informático y aceleración de la conectividad para fusiones y adquisiciones

4. Protección de datos

Los datos confidenciales pueden quedar expuestos mediante el uso no autorizado de la IA generativa y shadow IT, lo que puede poner en riesgo los sistemas o provocar fugas que pueden ser costosas de solucionar. Sin embargo, una arquitectura SASE permite casos de uso como:

- Simplificación del cumplimiento con las normativas de seguridad de datos

- Gestión de elementos de shadow IT

- Protección del uso de la IA generativa

- Detección y control de datos confidenciales

5. Modernización de las aplicaciones

Las aplicaciones deben ser seguras, resilientes y eficaces para los usuarios finales, y deben tener la escalabilidad suficiente para gestionar el crecimiento de los datos sin dejar de cumplir los requisitos de gobernanza de datos. Una arquitectura SASE ayuda a simplificar y proteger varias etapas del proceso de modernización de las aplicaciones; por ejemplo:

- Protección del acceso privilegiado (desarrolladores/informática) a la infraestructura crítica

- Cómo evitar las filtraciones y el robo del código de desarrolladores

- Seguridad en los flujos de trabajo de DevOps

- Protección de las aplicaciones en el proceso de migración a la nube

Comparación de la arquitectura SASE con otros enfoques de red

Comparación de la arquitectura SASE con las redes tradicionales

En un modelo de red tradicional, los datos y las aplicaciones se alojan en un centro de datos principal. Los usuarios, las filiales y las aplicaciones se conectan al centro de datos desde una red privada y localizada o una red secundaria (que normalmente se conecta a la principal a través de una línea alquilada segura o VPN). Este proceso puede ser arriesgado e ineficaz si una organización aloja aplicaciones y datos SaaS en la nube.

A diferencia de las redes tradicionales, la arquitectura SASE dispone los controles de la red en el perímetro de la nube y no en el centro de datos corporativo. En lugar de estratificar los servicios que requieren una configuración y gestión separadas, la arquitectura SASE hace converger los servicios de red y seguridad utilizando un único plano de control. Al implementar políticas de seguridad Zero Trust basadas en la identidad en la red del perímetro, la arquitectura SASE permite a las organizaciones ampliar el acceso a su red a cualquier usuario remoto, filial, dispositivo o aplicación.

Comparación de una arquitectura SASE con MPLS

La conmutación de etiquetas multiprotocolo (MLPS) envía paquetes de red por rutas de red predeterminadas. Idealmente, con MPLS los paquetes toman siempre la misma ruta. Esta es una de las razones por las que MPLS se suele considerar fiable, pero poco flexible. Por ejemplo, con MPLS, los controles de seguridad se aplican a través de ubicaciones de "interconexión" centralizadas. Todo el tráfico saliente y entrante se enruta a través de la sede central. Esto requiere un tráfico de retorno para llegar a las funciones de seguridad.

En cambio, la arquitectura SASE utiliza conectividad a Internet de bajo costo, en lugar de las rutas de red exclusivas de MPLS. Esto resulta adecuado para organizaciones que buscan eficiencia de red a costos más bajos. Una plataforma SASE ofrece un enrutamiento inteligente, flexible y adaptado a las aplicaciones, seguridad integrada y visibilidad detallada de la red.

SASE vs. SSE

La arquitectura SASE incorpora el acceso seguro de un usuario como parte de la arquitectura de red. Sin embargo, no todas las organizaciones cuentan actualmente con un enfoque unificado entre los equipos de informática, seguridad de red y redes. Estas organizaciones pueden priorizar el servicio de seguridad en el perímetro (SSE), un subconjunto de la funcionalidad SASE que protege el acceso de los usuarios internos a la web, a los servicios en la nube y a las aplicaciones privadas.

SSE es un peldaño habitual para la implementación completa de la arquitectura SASE. Si bien puede parecer una simplificación excesiva, algunas organizaciones pueden pensar en SASE como "SSE más SD- WAN".

Comparación de la arquitectura SASE de proveedor único con la arquitectura SASE de proveedor dual

En la arquitectura SASE, el enfoque de proveedor dual significa que se tienen dos o más proveedores para ZTNA, SWG, CASB, SD-WAN/WANaaS y FWaaS, uno suele ser para seguridad y el otro para redes. Esto permite que las organizaciones adapten su pila tecnológica y aprovechen las fortalezas de cada proveedor. También significa que las organizaciones deben tener el tiempo y los recursos internos necesarios para organizar e integrar servicios diferentes.

Las organizaciones también pueden optar por la arquitectura SASE de proveedor único (SV-SASE). Esto combina diferentes tecnologías de seguridad y redes en una única plataforma en la nube. SV-SASE es ideal para organizaciones que quieren integrar productos específicos, reducir el costo total de propiedad y garantizar la aplicación sistemática de políticas con menos esfuerzo.

Con cualquiera de los dos enfoques, una plataforma SASE debería poder mejorar o integrarse con las herramientas existentes para los accesos directos a la red,la gestión de identidades,la seguridad de punto final, el almacenamiento de registros y otros componentes de seguridad de la red.

Preguntas para posibles proveedores de SASE

Independientemente del enfoque de la arquitectura SASE que elijas, ten en cuenta los siguientes criterios y preguntas de ejemplo al evaluar a los posibles proveedores:

Reducción del riesgo

- ¿Todos los flujos de datos y las comunicaciones a través de las suites de SaaS están protegidos en todos los canales?

- ¿Qué análisis y puntuación de riesgo de usuarios/dispositivos están disponibles?

- ¿Se pasan por alto funciones de seguridad en algún acceso a la red?

- ¿Se descifra y se inspecciona el tráfico de las aplicaciones en un solo paso? ¿Hay limitaciones de implementación?

- ¿Se pueden integrar las fuentes de información sobre amenazas en su arquitectura?

Resistencia de la red

- ¿Las funciones de seguridad y de red están integradas de manera nativa y predeterminada?

- ¿Es cada método de conectividad y servicio SASE interoperable entre sí en cualquier orden?

- ¿Se brindan todas las funciones desde cada ubicación del centro de datos?

- ¿Ofrecen garantías de tiempo activo y/o latencia para el usuario final?

- ¿Cómo está diseñada la red para garantizar la continuidad del servicio en caso de interrupción?

Arquitectura preparada para el futuro

- ¿Qué ocurre con los servicios/costos de SASE si te cambias de una nube a otra?

- ¿Es la plataforma fácil de usar para desarrolladores? ¿Las futuras funciones de SASE se podrán usar con las aplicaciones actuales?

- ¿Qué funciones de localización de datos y cumplimiento normativo están integradas?

- ¿Cómo explica la plataforma los futuros estándares de Internet o de seguridad, como por ejemplo el cifrado poscuántico?

Cómo Cloudflare habilita el SASE

La plataforma SASE de Cloudflare, Cloudflare One, protege las aplicaciones, los usuarios, los dispositivos y las redes empresariales. Se basa en la conectividad cloud de Cloudflare, una plataforma unificada y modular de servicios nativos de nube programables que permiten la conectividad de cualquier tipo entre todas las redes (empresariales y de Internet), entornos en la nube, aplicaciones y usuarios.

Como todos los servicios de Cloudflare están diseñados para ejecutarlos en todas las ubicaciones de la red, todo el tráfico se conecta, inspecciona y filtra cerca de la fuente para lograr el mejor rendimiento y una experiencia del usuario sistemática. No hay redireccionamiento ni encadenamiento de servicios que agregan latencia.

Cloudflare One también ofrece accesos y servicios SASE modulares que permiten que las organizaciones adopten casos de uso de la seguridad y modernización de redes en cualquier orden. Por ejemplo, muchos clientes de Cloudflare comienzan con los servicios SSE de Zero Trust para reducir su superficie de ataque, detener el phishing o el ransomware, evitar el movimiento lateral y proteger los datos. Con la adopción gradual de Cloudflare One, las organizaciones pueden dejar de lado un conjunto de dispositivos y otras soluciones específicas, y consolidar las funciones de seguridad y de red en un solo plano de control. Más información sobre cómo Cloudflare ayuda a implementar SASE.

Preguntas frecuentes sobre SASE

¿Qué es la arquitectura SASE?

La arquitectura SASE combina la conectividad de red y las funciones de seguridad en un servicio unificado en la nube. Integra las funciones de SD-WAN con servicios de seguridad como CASB, SWG y Zero Trust en una única plataforma.

¿Cómo benefician las soluciones SASE a los equipos distribuidos?

Las soluciones SASE brindan acceso seguro a los recursos independientemente de dónde se encuentren los usuarios, lo que las hace ideales para entornos de trabajo remoto e híbrido. Aplican políticas de seguridad uniformes a todas las conexiones, protegiendo a los usuarios y los datos, tanto si los usuarios están en la oficina como si trabajan a distancia.

¿Cuáles son los componentes clave de la implementación de SASE?

La implementación de SASE suele incluir componentes SD-WAN, FWaaS, CASB, ZTNA y SWG. Todos estos funcionan juntos para brindar conectividad de red y seguridad como un servicio unificado.

¿Cómo se compara SASE con la seguridad de red tradicional?

A diferencia de la seguridad de red tradicional, que aleja las amenazas de una red definida, SASE traslada la seguridad a la nube y la aplica dondequiera que se conecten los usuarios. SASE también elimina la necesidad de múltiples soluciones específicas al consolidar las funciones de red y seguridad en un único servicio en la nube.

¿A qué desafíos podrían enfrentarse las organizaciones al adoptar SASE?

Las organizaciones suelen enfrentar desafíos para integrar la infraestructura de seguridad existente con los nuevos modelos de implementación de SASE durante la implementación. Los desafíos pueden incluir carencias de habilidades (a medida que los equipos de informática pasan de la gestión de recursos locales a la nube), gestión del cambio, garantía de cumplimiento normativo a medida que los datos pasan por la nube y la necesidad de volver a capacitar a los empleados en nuevos flujos de trabajo. Además, la selección del proveedor de SASE adecuado requiere una evaluación minuciosa de las funciones de red y seguridad para garantizar que se cumplan todos los requisitos.