最小特権の原則とは?

最小特権の原則とは、ユーザーが本当に必要なアクセス権のみを持ち、アカウントの乗っ取りやインサイダーの脅威による潜在的な悪影響を軽減することです。

学習目的

この記事を読み終えると、以下のことができるようになります。

- 最小特権の原則の定義

- 最小特権の原則を適用することでセキュリティが向上する仕組みを理解する

- 最小特権の原則とZero Trustセキュリティとの関係を理解する

関連コンテンツ

さらに詳しく知りたいとお考えですか?

是非、Cloudflareが毎月お届けする「theNET」を購読して、インターネットで最も人気のある洞察をまとめた情報を入手してください!

記事のリンクをコピーする

最小特権の原則とは?

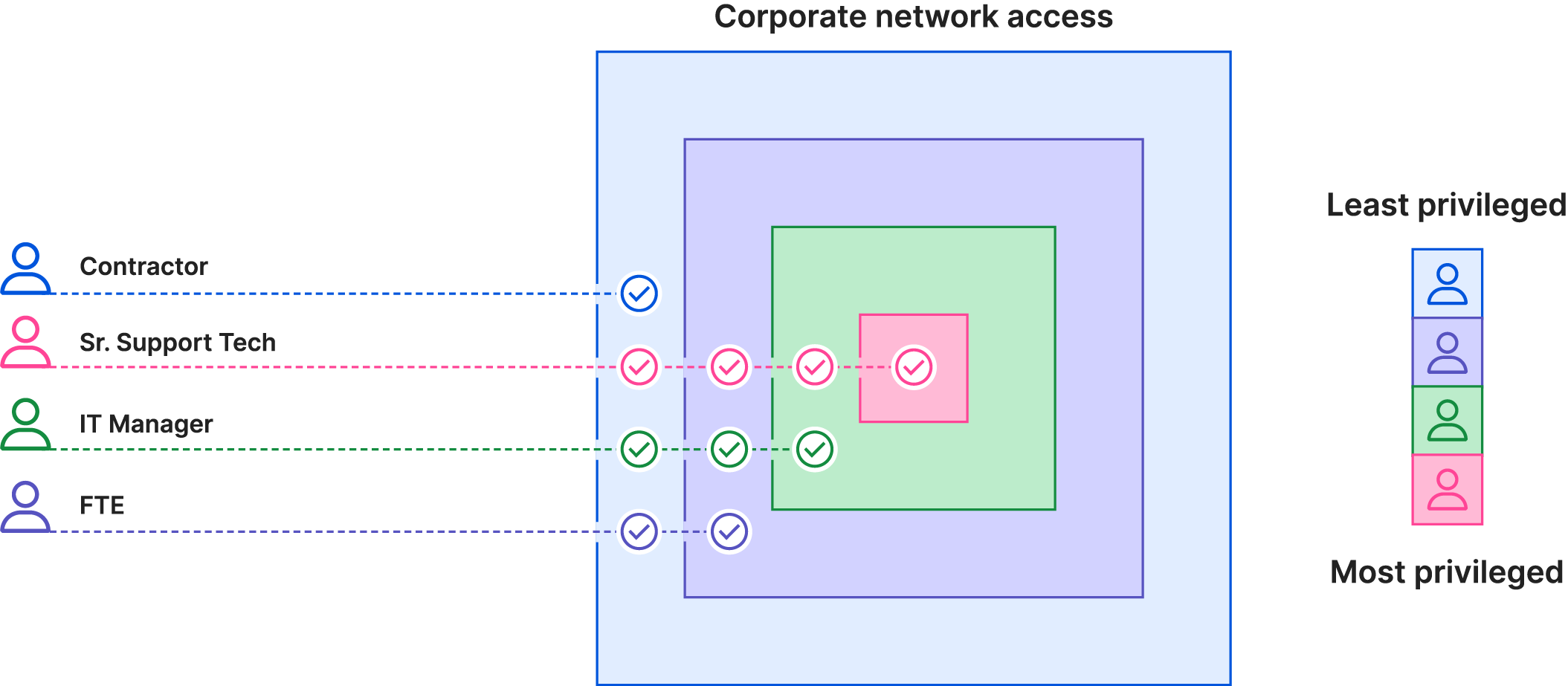

「最小限のアクセス権」とも呼ばれる最小特権の原則は、ユーザーは自分の業務に必要なアクセス権だけを持ち、それ以外のアクセス権は持たないという概念です。ユーザーが持つアクセス権が増えれば増えるほど、そのアカウントが侵害されたり、内部的な脅威となった場合の悪影響は大きくなります。

最小特権の原則はさまざまな場面で適用されますが、ここでは企業ネットワーク、システム、データにどのように適用されるかに焦点を当てます。この原則は、特にセキュアアクセスサービスエッジ(SASE)の枠組みにおいて、企業のセキュリティの重要な側面とされています。

例を挙げると、マーケティング担当者はWebサイトにコンテンツを追加・更新するために、組織のウェブサイトのCMSにアクセスする必要があります。しかし、コンテンツの更新には必要のないコードベースへのアクセス権も与えられているとしたら、アカウントが侵害された場合の悪影響ははるかに大きくなります。

最小特権の原則によってセキュリティはどのように向上するか?

Daveが新しい家に引っ越してきたとします。Daveは自宅の鍵を2つ複製し、1つは自分用に、もう1つは友人のMelissaに緊急時用として渡します。しかし、Daveは自宅の鍵を20個作成して隣人に1つずつ配るようなことはしません。Daveはこれが非常に危険であることを知っています。隣人の誰かが鍵を紛失したり、誤って信頼できない人に渡してしまったり、鍵を奪われてしまい、その結果、誰かが紛失した鍵を使って家に忍び込んで高価なテレビが盗まれてしまうなどの可能性があるからです。

同様に、企業には高価なテレビは無いかもしれませんが、安全性を確保したい価値の高いデータを持っていることは確かです。企業がそのデータへのアクセスを許せば許すほど(「鍵」を配れば配るほど)、悪意のある当事者によって正当なユーザーの認証情報が盗まれ、その認証情報が使われてデータが盗み出される確率は高くなります。

最小特権の原則はZero Trustセキュリティとどのように関係するか?

Zero Trustセキュリティは、すべてのユーザーやデバイスは脅威をもたらす可能性があるということを前提とした新らしいセキュリティ哲学です。これは、内部ネットワークからの接続はすべて信頼できると考える 古いセキュリティモデルとは対照的です。

最小特権の原則はZero Trustセキュリティのコアコンセプトのひとつです。Zero Trustネットワークでは、接続の確立は毎回行われ、定期的に再認証が行われます。ユーザーやデバイスには、必要なアクセス権のみを与えることで、内部ネットワークの潜在的な脅威を適切に抑制封じ込めることができます。

例えば、Zero Trustではないアプローチとして、仮想プライベートネットワーク(VPN)に接続要求して企業のリソースにアクセスすることが考えられます。しかし、VPNに接続した場合、そのVPNに接続されている他のすべてのリソースにアクセスできてしまいます。これは、ほとんどのユーザーにとって過剰なアクセス権であることが多く、1人のユーザーのアカウントが侵害されると、プライベートネットワーク全体が危険にさらされることになります。攻撃者は多くの場合、このようなネットワーク内をかなりのスピードで水平移動することができます。

最小特権の原則では、アクセス制御に対してより細かなアプローチをとります。それぞれのユーザーは、どの業務を遂行する必要があるかに応じて異なるレベルのアクセス権を持つことになります。そして、ユーザーが必要なデータにしかアクセスできないようにします。

仮に、DaveがMelissaに自宅の予備の鍵を渡しますが、書類棚にある自分の個人的な文書を見られたくない場合を想定します。玄関の鍵と書類棚の鍵は異なるため、彼女に書類棚へのアクセス権を与えることなく自宅の鍵を渡すことができます。

これは、最小特権の原則に似ています。Melissaは、必要に応じてDaveの家の鍵を開けることができる程度のアクセス権しか持ちません。しかし、アクセス制御にVPNを使うことは、玄関と書類棚の両方に同じ鍵を使うようなものです。

最小限のアクセス権を実現する方法

Zero Trustネットワークの設定により、組織は最小特権の原則を実践できます。ゼロトラストに実装される中核的な技術の一つは、ゼロトラストネットワークアクセス(ZTNA)と呼ばれるものです。詳細は、ZTNAの仕組みを参照してください。

Cloudflare Zero Trustは、企業がネットワークセキュリティにZero Trustアプローチを迅速に導入するためのプラットフォームです。ネットワークセキュリティソリューションに関する詳細をご覧ください。

よくある質問

最小特権の原則とは?

「最小特権の原則」とは、ユーザーに特定の業務に必要な最小限のアクセス権のみを付与するという概念です。これにより、万が一アカウントが侵害された場合の潜在的な影響を軽減できます。

最小権限の原則はアカウント侵害の軽減にどのように役立ちますか?

最小権限の原則に従いユーザーのアクセス権限を必要なものに限定することで、万が一アカウントが侵害された場合も、攻撃者はこの割り当てられた権限以上のリソースにアクセスできないため、潜在的な被害を軽減することができます。この制限により、攻撃者に、最初の侵害をきっかけにした別のアカウントの乗っ取りや、これ以上の組織のシステムの侵害を困難にすることができます。

アクセス制御とは?

「アクセス制御」とは、ネットワーク内の特定のシステム、データ、リソースにアクセスできるユーザーを制限および監視できるようにすることです。これにより、不正侵入を防ぎ、セキュリティ侵害のリスクを軽減します。

内部脅威とは?

「内部(インサイダー)脅威」とは、従業員や請負業者などの組織内のユーザーが、意図的または意図せずセキュリティを侵害したり、情報を漏えいさせたりする可能性のあるセキュリティリスクを指します。

Zero Trustセキュリティとは?

ゼロトラストとは、場所を問わず、すべてのユーザーやデバイスが脅威の元となる可能性があると仮定する考え方です。従来のネットワークモデルが企業ネットワーク内のユーザーとリソースをデフォルトで信頼するのに対し、ゼロトラストでは厳格な検証を必要とし、必要なリソースにのみにアクセスを制限します。

Access Service Edge(SASE)とは?

「セキュアアクセスサービスエッジ(SASE)ネットワークのセキュリティ機能とSD-WAN機能をひとつにまとめて、クラウドから提供する仕組みで、職場リソースへのセキュアかつ動的なアクセス権制御を提供します。