Newsy G DATA

Koniec 2025 roku przyniósł wiele zmian. Czas poświęcony na szukaniu poświątecznych obniżek i noworocznym świętowaniu mógł przysłonić nam ważną rzecz – w październiku zakończyła się pewna epoka. Epoka systemów operacyjnych – dokładniej Microsoft oficjalnie przestał wspierać Windows 10. Duża część użytkowników nie przeszła na nowszy system Windows. Powody są różne: od niemożności aktualizacji po zwykłą […]

...Do mediów coraz częściej dochodzą informacje o kolejnych wyciekach danych. Skala problemu jest gigantyczna, a w grze toczy się stawka o nasze dane i nasze bezpieczeństwo. Świadomi użytkownicy zadają sobie pytanie: czy nasze dane kiedykolwiek będą w pełni bezpieczne? Analiza aktualnych trendów cyfrowych pokazuje, że nie jest to już kwestia „czy” nastąpi wyciek, lecz „kiedy” […]

...Niezależne laboratorium badawcze AV-Comparatives opublikowało wyniki testu „Endpoint Prevention & Response”. Na tle zaawansowanych systemów EDR bardzo dobrze wypadł klasyczny program antywirusowy firmy G DATA. System G DATA Test przeprowadzony przez AV-Comparatives ma na celu ocenę skuteczności rozwiązań EPP (Endpoint Protection Products), EDR (Endpoint Detection and Response) i XDR (Extended Detection and Response). Badanie koncentruje […]

...W dzisiejszych czasach każda codzienna czynność – zakupy, bankowość, komunikacja ze znajomymi – wiąże się z przekazywaniem danych przez Internet. Wyciek danych może dotknąć każdego, niezależnie od wieku i poziomu „obycia” z technologią. Sprawdź, jak się chronić, na co uważać i co zrobić, gdy Twoje dane trafią w niepowołane ręce. Skala problemu – dlaczego powinno […]

...Internet to przestrzeń, gdzie dzieci mogą natknąć się na przemoc, oszustwa, czy osoby o złych intencjach. Jako rodzic nie musisz być ekspertem IT, by chronić swoją pociechę. Wystarczy umiejętność komunikacji i wprowadzenie kilku prostych technologicznych rozwiązań. Internet to fascynujący świat pełen wiedzy, zabawy i kontaktu z rówieśnikami. Twoje dziecko może tam odkrywać nowe pasje, grać […]

...W świecie, w którym liczba cyberataków rośnie z każdym rokiem, samo wdrożenie technologii ochronnych już nie wystarcza. Coraz więcej dostawców systemów bezpieczeństwa wychodzi poza klasyczne działania sprzedażowe czy marketingowe i zaczyna edukować użytkowników. G DATA idzie o krok dalej: stawia człowieka w centrum obrony przed cyberzagrożeniami. Hakerzy coraz częściej atakują najsłabsze ogniwo w łańcuchu cyberbezpieczeństwa, […]

...Dostawcy systemów bezpieczeństwa IT uznają sztuczną inteligencję za cenne uzupełnienie istniejących systemów, procesów i ludzi. Niestety, podobnie myślą hakerzy. W ciągu ostatnich dwóch lat niemal cały świat oszalał na punkcie sztucznej inteligencji. Coraz częściej słyszy się nie tylko o jej zaletach, ale również zagrożeniach, jakie ze sobą niesie. Przejście do bardziej zautomatyzowanego świata przyczyni się […]

...Wielu pracowników nie potrafi lub nie chce zachować podstawowych zasad cyberbezpieczeństwa. Przyczyny takiego postępowania bywają różne i nie są wyłącznie wynikiem braku wiedzy lub złośliwości. Według badania przeprowadzonego przez Gartnera w 2022 roku aż 69 procent pracowników ominęło w ciągu ostatnich 12 miesięcy politykę bezpieczeństwa. Natomiast 74 procent przyznało, że byłoby skłonne to zrobić, gdyby […]

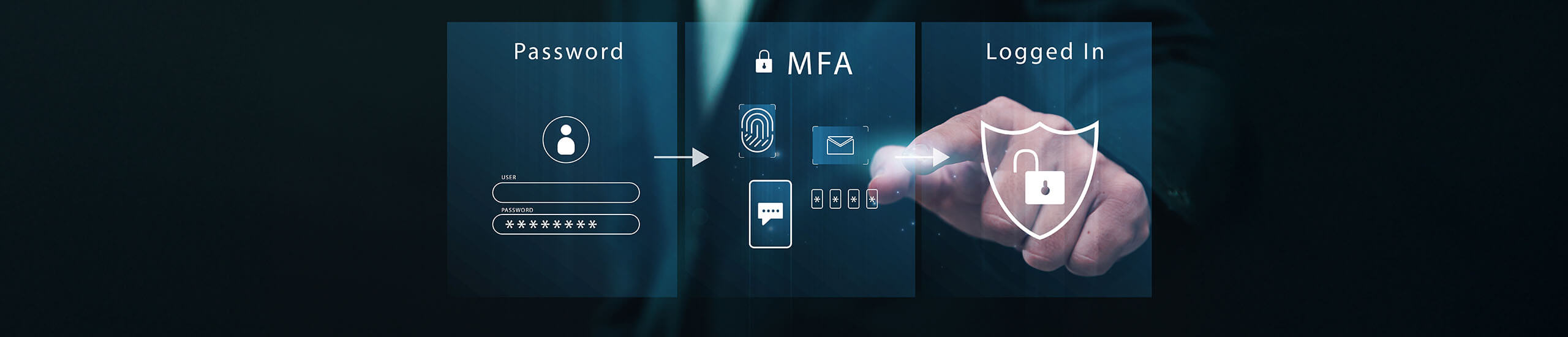

...Uwierzytelnianie wieloskładnikowe chroni konta użytkowników przed atakami hakerów. Choć jest to bardzo skuteczna metoda, nie zapewnia ona całkowitego bezpieczeństwa. Hasła od lat pozostają najczęściej stosowaną metodą uwierzytelniania, co nie oznacza, że najbardziej efektywną. Jakie błędy sabotujące skuteczność popełniają użytkownicy? Błąd nr 1 – łatwe hasła Użytkownicy często idą na łatwiznę i korzystają z prostych, łatwych […]

...Konsumenci rozmaicie reagują na wycieki danych. Większość beztrosko wzrusza ramionami, a nieliczni wprowadzają dodatkowe środki bezpieczeństwa IT. Naruszenia danych w dużych koncernach oraz instytucjach stały się czymś naturalnym. Informacje wyciekają z instytucji finansowych, portali społecznościowych, sieci hotelowych, placówek oświatowych, szpitali. Do najpoważniejszego w historii naruszenia doszło w latach 2013-2014. Wówczas napastnicy uzyskali nieautoryzowany dostęp do […]

...